|

腾讯云发布一键封堵工具,完美规避 NSA 黑客工具影响北京时间 2017 年 4 月 14 日晚,国际黑客组织TheShadowBrokers在steemit.com博客上再次公开了方程式组织Equation Group(据称是 NSA美国国家安全局下属的黑客组织,有着极高的技术手段)的工具包,这是继4月8号第一波放出EQGRP-Auction-Files 部分文件解密密码之后,又一次的大规模公开解密密码, 本次被公开的工具包大小为117.9MB,包含23个黑客工具,其中部分文件显示NSA曾入侵中东SWIFT银行系统。对此,腾讯云第一时间进行了深入分析,并且发布了一键封堵工具,可以帮助用户有效抵御因NSA黑客武器所带来的各类远程攻击,完美规避因本次黑客武器库泄露所带来的安全风险与影响。 1 关于“TheShadowBrokers”事件 入侵NSA美国国家安全局下属的黑客组织不难让人联想起像好莱坞电影的黑客入侵场景,而近期上映的《速度与激情8》的黑客控制汽车的场景也让人历历在目,那么能够入侵美国国家安全局的TheShadowBrokers(影子经纪人)究竟有着什么样的背景和来历呢? 攻击回顾 1. 2016 年 8 月,“Shadow Brokers”称已入侵了黑客组织方程式组织的系统,并窃取了大量机密文件,针对其中部分文件打算以公开拍卖的方式进行竞拍,由于定价过高(约5亿美元),工具一直无人竞拍。 2. 2017 年 4 月 8 日,“Shadow Brokers” 公布了保留部分的解压缩密码,之后被上传到Github网站提供下载。 3. 2017 年 4 月 14 日晚, Shadow Brokers”放出了第二波保留的部分文件。 其中包括新的23个黑客工具。 关于“影子经纪人”及幕后 在事件发生的当天下午,腾讯云已发出预警通知,并第一时间针对解密的黑客工具包分享了云鼎实验室的最新分析,在解密后的SWIFT文件中发现了大量的Excel文件、PPT文稿、攻击证据以及EastNets机构的内部资料,部分攻击分析截图如下:

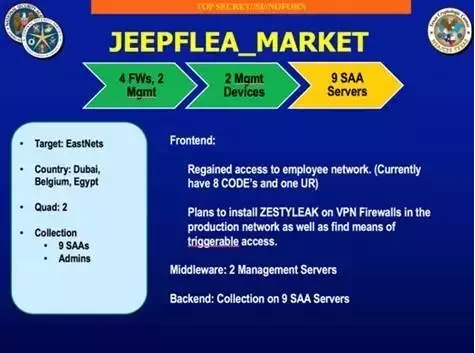

▲存放一些金融信息系统被入侵的机器信息记录

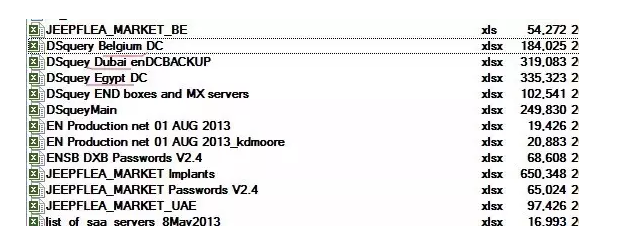

▲反洗钱组织EastNets和多个中东地区银行 被入侵(图片来自解密工具包数据) 与此同时,通过对解密文件中的excel文件分析发现(如下图),方程式组织可能对埃及、迪拜、比利时的银行有入侵的行为。

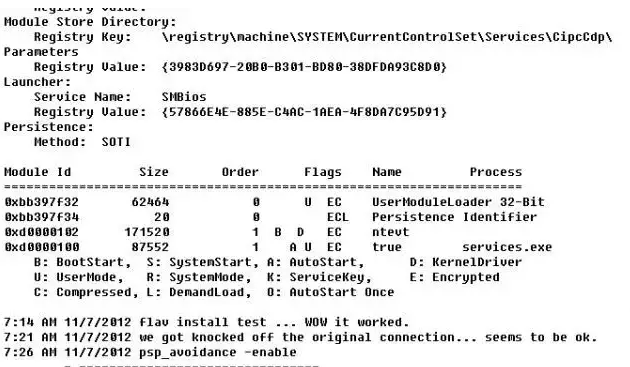

其中一个入侵日志如下:

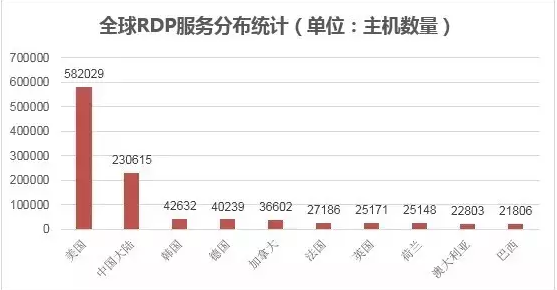

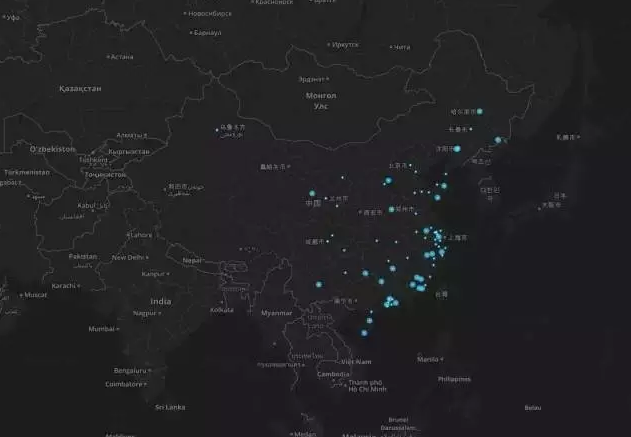

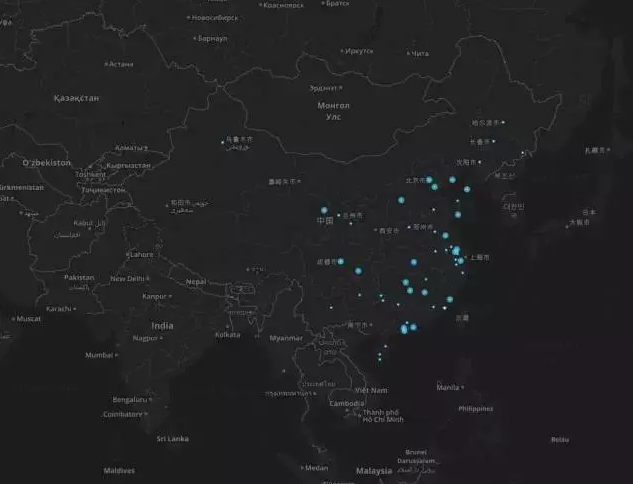

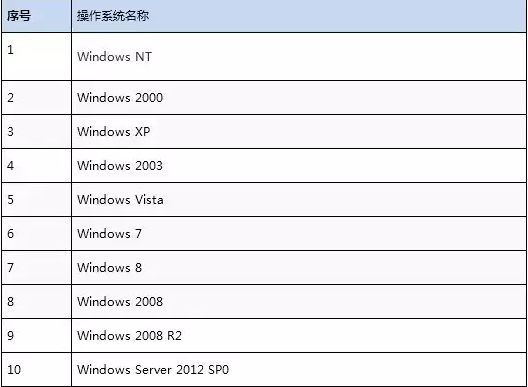

据了解,EastNets是全球领先的反洗钱金融服务的供应商,其同时为金融服务业提供合规、支付与云解决方案等服务,同时也是中东最大的SWIFT(全称Society for Worldwide Interbank Financial Telecommunication,环球银行金融电信协会)服务商之一,SWIFT是一个协作组织,它运营着世界级的金融电文网络,银行和其他金融机构通过它与同业交换电文(message),从而完成金融交易。除此之外,SWIFT还向金融机构销售软件和服务,其中大部分的用户都在使用SWIFT网络。到2007年6月为止,SWIFT的服务已经遍及207个国家,接入的金融机构超过8100家,通过目前泄露的数据来看,这个疑似美国国家安全局的黑客组织方程式早已获得了世界各地许多银行的访问权,中东各国的银行均可能已经受到不同程度的入侵和攻击,而至于背后攻击的目的,不难想象可能与美国国安局为了监控中东地区流向拉美银行的资金流有关。 2 影响 漏洞危害 此次泄露的文件包含了多个 Windows 远程漏洞利用工具,可以覆盖大量的 Windows 服务器(影响系统版本见附录),由于工具任何人都可以直接下载并远程攻击利用,因而可以很轻易被攻击者利用远程控制服务器及个人电脑,且由于国内各大企业、政府以及互联网公司等都不同程度在仍然都在使用Windows系统,因而漏洞影响之大及影响面之广可见非同一般。 影响范围 根据国际知名网络空间搜索引擎 ZoomEye 统计数据显示,目前全球有超过 69.1 万台 Windows 服务器使用了 SMB 协议,而使用了 RDP 协议的 Windows 服务器更是多达 133.8 万台。 上述受影响数据中,中国大陆使用 SMB 协议的 Windows 服务器数量约为 13.6 万台,占全球总量的 19.7%,而中国大陆使用 RDP 协议的 Windows 服务器数量约为 23.1 万台,占全球总量的 17.3%。

▲全球RDP服务数量全球分布情况 (为Windows服务器RDP服务统计情况,仅漏洞影响面分析)

▲全球SMB服务全球分布情况 (为Windows服务器SMB服务统计情况,仅漏洞影响面分析)

▲中国区RDP服务分布情况 (数据来自 ZoomEye,仅为分布情况,非实际漏洞影响)

▲中国区SMB服务分布情况 (数据来自 ZoomEye,仅为分布情况,非实际漏洞影响) 根据腾讯云安全团队对此次泄漏的 Windows 漏洞利用工具验证可知,对外开启了 137、139、445 和 3389 中任一端口的 Windows 服务器有很大概率被攻破,其中,开放 445 和 3389 端口的 Windows 服务器受影响最为严重,此次泄漏的工具对于整个互联网上的 Windows 服务器安全性危害巨大。 3 如何修复 那么针对如此之严重的安全风险,我们该如何保障自己所负责的业务或者机器不受此次事件影响呢? 处于此次事件漩涡中心的微软第一时间对此进行了表态,表明大部分的漏洞已经修复,并给出了修复的时间表:

4 对于腾讯云用户和非腾讯云用户, 腾讯云安全团队分别有如下建议: ★非腾讯云用户安全修复建议: ☆比较推荐的方法是安装微软官方补丁,目前工具所利用的大部分漏洞微软已于 3 月份发布相关补丁,及时更新即可修复此类漏洞; ☆如果用户暂时无法升级,则可以考虑对可能受影响的137、139、445、3389在防火墙上进行端口关闭或过滤,阻断黑客攻击的入口。 ★腾讯云用户安全修复建议: ☆针对新用户创建的镜像:目前腾讯云全网提供的Windows镜像均已安装最新补丁,默认不受此次释放出的攻击工具影响,用户可放心使用; ☆针对腾讯云老用户创建新镜像的场景,由于腾讯云官方提供的Windows镜像已更新,故亦不受此次攻击工具泄露影响;

☆针对老用户的存量机器,您可以采取如下措施进行修复: 1> 目前腾讯云控制台发布了此漏洞的一键封堵工具,如果用户在业务上没有使用137、139、445端口,可登录【CVM控制台】-【安全组】-【编辑规则】使用工具一键规避此漏洞风险。 2> 直接利用系统自带的Windows Update工具在线更新相关补丁即可(推荐); 3> 使用腾讯云安全组策略过滤受攻击影响的端口:腾讯云安全组策略可以受影响的服务端口做安全过滤或限制,拒绝外部的恶意攻击请求,避免被外部工具直接利用(腾讯云官方BBS http://bbs.qcloud.com/thread-28531-1-1.html、公众号以及客户服务群均有详细操作说明); 4> 在服务器上卸载相应的受影响的服务并限制登录访问源:将存在漏洞的服务卸载后再限定可以登录的源IP,可以最大程度减少被攻击的风险。 附录:受影响Windows操作系统列表

|